Cos'è il Penetration Testing?

Il Penetration Testing, o test di penetrazione, è una tecnica avanzata di valutazione della sicurezza informatica che consiste nel simulare attacchi informatici per identificare vulnerabilità nei sistemi, nelle reti e nelle applicazioni. Questo processo aiuta le aziende a rafforzare le loro difese prima che gli hacker possano sfruttare eventuali falle.

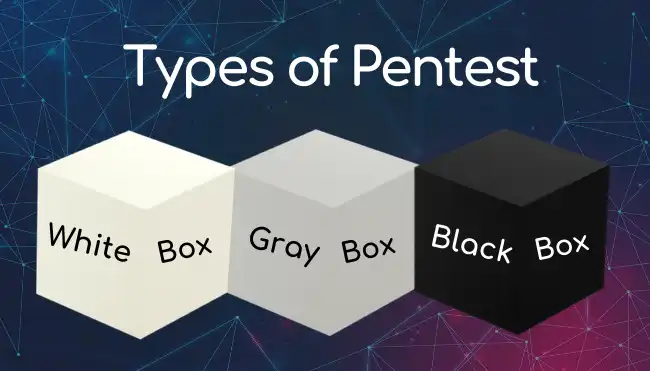

Il penetration testing viene eseguito da hacker etici o esperti di sicurezza informatica, che utilizzano le stesse tecniche dei cybercriminali per testare la robustezza di un sistema. Questi test possono essere di diversi tipi, tra cui Black Box, White Box e Gray Box, a seconda del livello di accesso iniziale ai dati del sistema target.

Durante un test di penetrazione, vengono analizzati vari aspetti della sicurezza, come la presenza di vulnerabilità software, configurazioni errate, credenziali deboli e possibili falle nell’infrastruttura IT. Gli strumenti più comuni utilizzati includono Metasploit, Nmap, Burp Suite e Wireshark.

Alla fine del test, il penetration tester fornisce un report dettagliato con le vulnerabilità trovate e le raccomandazioni per la loro mitigazione. Il penetration testing è essenziale per garantire la cyber-resilience delle organizzazioni e proteggere dati sensibili da potenziali attacchi informatici.

Tipologie di Penetration Test

I Penetration Test (test di penetrazione) sono fondamentali per valutare la sicurezza di un sistema informatico simulando attacchi reali. A seconda del livello di accesso iniziale e delle informazioni fornite al tester, esistono tre principali tipologie di test: Black Box, White Box e Grey Box.

1. Black Box Penetration Testing

Nel Black Box Testing, il penetration tester non ha alcuna informazione preliminare sul sistema target. Questo tipo di test simula un attacco da parte di un hacker esterno che tenta di violare il sistema senza conoscenze interne. L'obiettivo è identificare vulnerabilità sfruttabili da un attaccante senza accessi privilegiati, come errori di configurazione, servizi esposti su Internet o falle nelle applicazioni web.

Gli strumenti comunemente usati in un test Black Box includono Nmap per la scansione delle porte, Metasploit per l’exploit delle vulnerabilità e Burp Suite per testare le applicazioni web. Questo tipo di test è utile per valutare la sicurezza esterna di un'azienda, simulando un attacco reale da parte di un cybercriminale.

2. White Box Penetration Testing

Nel White Box Testing, il penetration tester ha accesso completo al codice sorgente, alla documentazione dell’architettura e alle credenziali del sistema. Questo approccio è simile a un audit di sicurezza interno e consente di identificare vulnerabilità a livello di codice, errori di configurazione, problemi di crittografia e logiche di sicurezza difettose.

Gli strumenti utilizzati per un test White Box includono SonarQube per l’analisi del codice statico, Checkmarx per la ricerca di vulnerabilità nel software e Wireshark per il monitoraggio del traffico di rete. Questo tipo di test è essenziale per garantire che il codice sorgente di un'applicazione non presenti falle di sicurezza che possano essere sfruttate da attaccanti esperti.

3. Grey Box Penetration Testing

Il Grey Box Testing rappresenta un compromesso tra il Black Box e il White Box. In questo caso, il tester dispone di alcune informazioni preliminari, come credenziali utente o documentazione parziale dell’architettura del sistema. Questo tipo di test è utile per simulare un attacco da parte di un insider, come un dipendente malintenzionato o un hacker che ha già ottenuto accesso iniziale al sistema.

Durante un test Grey Box, vengono esaminate aree critiche come l’escalation dei privilegi, il movimento laterale all'interno della rete e l’analisi delle API esposte. Gli strumenti impiegati includono BloodHound per la mappatura delle relazioni tra utenti e gruppi di Active Directory, SQLmap per testare vulnerabilità SQL injection e Hydra per attacchi di forza bruta sulle credenziali.

Importanza della Scelta del Test di Penetrazione

La scelta del tipo di Penetration Test dipende dall’obiettivo dell’analisi e dal contesto aziendale. Un Black Box Test è utile per valutare la sicurezza da un punto di vista esterno, mentre un White Box Test fornisce un’analisi approfondita del codice e delle configurazioni interne. Il Grey Box Test è spesso il più realistico, poiché simula una minaccia interna o un attaccante con un accesso limitato al sistema.

Indipendentemente dalla metodologia utilizzata, i test di penetrazione sono fondamentali per rafforzare la cybersecurity, prevenire attacchi informatici e garantire la protezione dei dati sensibili.

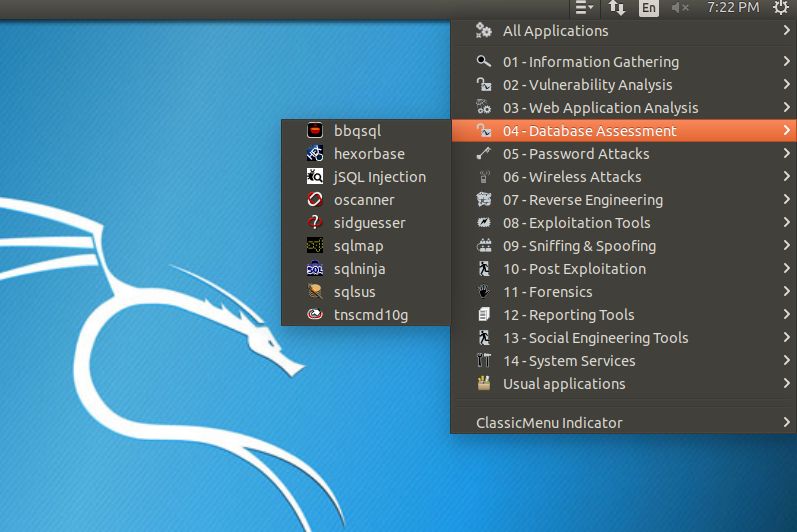

Strumenti Utilizzati nel Penetration Testing

Il Penetration Testing richiede una serie di strumenti avanzati per analizzare reti, applicazioni web e sistemi, identificare vulnerabilità e testare la sicurezza informatica. Ecco alcuni degli strumenti più utilizzati dai penetration tester professionisti.

1. Metasploit

Metasploit è una delle piattaforme più potenti e complete per il penetration testing. Viene utilizzato per eseguire exploit su sistemi vulnerabili, simulare attacchi reali e testare le difese informatiche di una rete. Grazie alla sua vasta libreria di exploit e payload, permette agli hacker etici di verificare la robustezza di un sistema.

Metasploit è dotato di un’interfaccia a riga di comando e una GUI ed è compatibile con diverse piattaforme, inclusi Linux e Windows. Tra le sue funzionalità avanzate vi sono la capacità di creare payload personalizzati, il bypass dei sistemi di rilevamento delle intrusioni (IDS/IPS) e il pivoting per muoversi lateralmente all'interno di una rete compromessa.

2. Nmap

Nmap (Network Mapper) è un software open-source utilizzato per la scansione delle reti e l'identificazione dei dispositivi connessi, delle porte aperte e dei servizi in esecuzione. È uno strumento essenziale per il reconnaissance nel penetration testing.

Con Nmap, un tester può identificare vulnerabilità di rete, rilevare firewall e determinare la configurazione di un sistema target. La sua sintassi flessibile consente di eseguire una semplice scansione delle porte o un’analisi avanzata delle versioni dei servizi. Inoltre, Nmap supporta l’integrazione con Zenmap, una GUI che facilita la gestione dei risultati.

3. Burp Suite

Burp Suite è uno degli strumenti più utilizzati per il penetration testing delle applicazioni web. Permette di intercettare, modificare e analizzare il traffico HTTP tra un browser e un server per identificare vulnerabilità come SQL Injection, Cross-Site Scripting (XSS) e configurazioni errate.

La sua funzione di proxy consente di analizzare il comportamento delle richieste e delle risposte, mentre il modulo Intruder automatizza attacchi brute-force e fuzzing. Burp Suite è essenziale per chi vuole testare la sicurezza delle applicazioni web e scoprire falle nei protocolli di autenticazione e autorizzazione.

4. Wireshark

Wireshark è un potente sniffer di pacchetti che consente di analizzare il traffico di rete in tempo reale. I penetration tester lo utilizzano per esaminare le comunicazioni tra dispositivi, individuare pacchetti sospetti e intercettare credenziali trasmesse in chiaro.

Con Wireshark, è possibile identificare vulnerabilità legate alla trasmissione di dati non crittografati e rilevare attività anomale sulla rete. È uno strumento essenziale per chi lavora nel settore della sicurezza informatica e necessita di una visione dettagliata delle connessioni di rete.

5. Hydra

Hydra è uno degli strumenti più utilizzati per attacchi di forza bruta su credenziali di accesso. Supporta numerosi protocolli, tra cui FTP, SSH, SMTP, HTTP e molti altri, permettendo di testare la robustezza delle password di un sistema.

Grazie alla sua velocità e capacità di personalizzazione, Hydra è una risorsa indispensabile per i penetration tester che devono verificare l’efficacia delle politiche di sicurezza legate alle password. Tuttavia, il suo uso deve essere limitato a contesti legali e autorizzati.

6. SQLmap

SQLmap è un tool automatizzato per rilevare e sfruttare vulnerabilità di SQL Injection. Permette di testare database SQL esposti, estrarre informazioni sensibili e persino ottenere il controllo completo di un server.

SQLmap semplifica notevolmente il processo di exploit, identificando colonne vulnerabili e bypassando meccanismi di protezione come i Web Application Firewall (WAF). È uno strumento essenziale per i tester di sicurezza che si occupano di auditing delle applicazioni web.

7. John the Ripper

John the Ripper è uno dei tool più potenti per il cracking delle password. Utilizza tecniche di dictionary attack e brute-force per testare la sicurezza delle credenziali archiviate nei sistemi.

I penetration tester lo impiegano per verificare la robustezza delle password utilizzate dagli utenti e suggerire best practice per rafforzare la sicurezza. Supporta numerosi formati di hash e algoritmi di cifratura.

8. Aircrack-ng

Aircrack-ng è un toolkit dedicato al penetration testing delle reti Wi-Fi. Permette di intercettare pacchetti di dati, analizzare il traffico wireless e testare la sicurezza delle chiavi di accesso WPA/WPA2.

Questo strumento è particolarmente utile per valutare la robustezza delle reti aziendali e individuare possibili falle di sicurezza legate all’autenticazione e alla crittografia.

Questi strumenti rappresentano il cuore del penetration testing e sono fondamentali per analizzare le vulnerabilità di un sistema, garantendo una protezione efficace contro potenziali attacchi informatici.

Storia e Casi Famosi

Il Penetration Testing ha radici profonde nella storia della sicurezza informatica. I primi esperimenti di test di sicurezza sulle reti risalgono agli anni ‘70, quando i ricercatori iniziarono a esaminare la possibilità di sfruttare vulnerabilità nei sistemi informatici. Uno dei primi esempi documentati è il programma "Creeper", sviluppato nel 1971 da Bob Thomas presso la BBN (Bolt, Beranek, and Newman).

Creeper era un software sperimentale che si replicava attraverso la rete ARPANET, mostrando il messaggio: “I’m the Creeper, catch me if you can!”. Sebbene non fosse un malware dannoso, dimostrò che i computer connessi in rete potevano essere vulnerabili agli attacchi. Questo portò alla creazione del primo software antivirus, Reaper, sviluppato per eliminare Creeper.

Gli Anni ‘80 e ‘90: L’Ascesa dell'Hacking Etico

Negli anni ‘80 e ‘90, con la crescente diffusione dei personal computer e delle reti aziendali, emerse la necessità di testare attivamente la sicurezza dei sistemi. In questo periodo, i governi e le aziende iniziarono a comprendere l’importanza della sicurezza informatica, portando alla nascita delle prime simulazioni di attacchi per testare la robustezza delle infrastrutture IT.

Un esempio significativo di questa epoca è il famoso Morris Worm del 1988, creato dallo studente Robert Tappan Morris. Questo worm si diffuse attraverso ARPANET e bloccò migliaia di computer, dimostrando la necessità di sistemi di sicurezza più avanzati. Il caso Morris contribuì a stimolare lo sviluppo delle prime metodologie di penetration testing per prevenire attacchi simili.

2000-Presente: L’Evoluzione del Penetration Testing

Con l’arrivo del nuovo millennio, il penetration testing si è evoluto in una pratica standard per la cybersecurity. Grandi aziende come Google, Microsoft, Apple e Facebook hanno iniziato a condurre test di penetrazione regolarmente, affidandosi sia a team interni che a specialisti esterni attraverso programmi di bug bounty.

I bug bounty programs sono iniziative che premiano gli hacker etici per la scoperta di vulnerabilità nei sistemi. Il programma Google Vulnerability Reward Program (VRP), ad esempio, ha pagato milioni di dollari ai ricercatori di sicurezza per la scoperta di bug critici in Android, Chrome e altri prodotti Google.

Casi Famosi di Penetration Testing

Uno dei casi più noti di penetration testing nel mondo reale è il test condotto sulla sicurezza delle elezioni presidenziali statunitensi. Nel 2017, esperti di sicurezza hanno eseguito simulazioni per verificare la vulnerabilità dei sistemi di voto elettronici, dimostrando come fosse possibile manipolare dati elettorali con tecniche avanzate di hacking.

Un altro esempio famoso riguarda la violazione di Yahoo, che nel 2013-2014 subì uno degli attacchi informatici più devastanti della storia. Gli hacker rubarono dati di oltre 3 miliardi di account, evidenziando l'importanza di test di sicurezza approfonditi e della protezione delle credenziali degli utenti.

Il Futuro del Penetration Testing

Oggi, il penetration testing continua ad essere un pilastro della sicurezza informatica. Con l’aumento degli attacchi informatici e delle minacce avanzate, molte aziende stanno adottando approcci innovativi, tra cui il red teaming e l'AI-driven penetration testing, ovvero test di penetrazione automatizzati basati sull’intelligenza artificiale.

Il penetration testing offensivo viene ora combinato con l’ethical hacking, consentendo alle aziende di individuare e correggere le falle di sicurezza prima che possano essere sfruttate da attaccanti reali. Inoltre, nuove tecnologie come il machine learning stanno aiutando i penetration tester a identificare minacce con maggiore precisione e velocità.

Conclusione

Il penetration testing ha fatto molta strada dagli esperimenti pionieristici di Creeper e Morris Worm fino alle simulazioni avanzate di oggi. Grandi aziende e governi dipendono sempre di più dai penetration tester per proteggere infrastrutture critiche e garantire la sicurezza dei dati sensibili.

Con l'evoluzione delle tecniche di attacco, il penetration testing continuerà ad adattarsi e migliorarsi, rimanendo una delle difese più efficaci contro le minacce informatiche in continua evoluzione.

Come Diventare un Penetration Tester

Il penetration testing è una delle carriere più ambite nel campo della cybersecurity, richiedendo competenze tecniche avanzate e una profonda conoscenza delle vulnerabilità dei sistemi informatici. Per diventare un penetration tester, è fondamentale acquisire esperienza pratica e ottenere certificazioni riconosciute nel settore.

Due delle certificazioni più importanti per un penetration tester sono:

- OSCP (Offensive Security Certified Professional) - Considerata una delle certificazioni più prestigiose nel campo dell'hacking etico, l’OSCP è rilasciata da Offensive Security. Questo esame richiede di risolvere scenari reali di penetration testing in un ambiente di laboratorio, dimostrando competenze pratiche nell'exploitation, privilege escalation e post-exploitation. Maggiori dettagli sono disponibili sul sito ufficiale: OSCP Certification.

- CEH (Certified Ethical Hacker) - Offerta da EC-Council, la CEH è una certificazione che fornisce una panoramica completa sulle tecniche e sugli strumenti utilizzati dagli hacker per compromettere i sistemi. Sebbene più teorica rispetto all'OSCP, rappresenta un’ottima base per chi vuole iniziare nel penetration testing. Maggiori informazioni sono disponibili qui: CEH Certification.

Oltre a queste certificazioni, è utile acquisire esperienza pratica in laboratori virtuali come Hack The Box e TryHackMe, dove è possibile esercitarsi su scenari reali di hacking. Inoltre, è essenziale padroneggiare strumenti come Metasploit, Burp Suite, Nmap e Wireshark. L'apprendimento continuo e la pratica costante sono elementi chiave per diventare esperti nel campo del penetration testing.